无意看到吾爱破解有个关于解密jsc文件的文章不错,借来给大家参考一下,或许用得到!

lib目录下只有一个so文件libcocos2djs.so,在assets/src下看到3个jsc文件:cocos2d-jsb.jsc、project.jsc、setting.jsc,搜索一下就知道了这是cocos2d-js框架搭建的游戏,游戏内代码都是用js编写,可加密为jsc文件。

准备工具:(下面的2个工具本站都有免费提供下载,请复制搜索)

反编译工具IDA Freeware 8.3免费版;

新版jsc解密工具1.44绿色版及使用教程(免费下载);

解密过程:

一、分析so文件

游戏逻辑开始之前必定是要从jsc中解密出js脚本的,这个解密的程序一定在本地,于是将目标锁定到唯一的so:libcocos2djs.so。

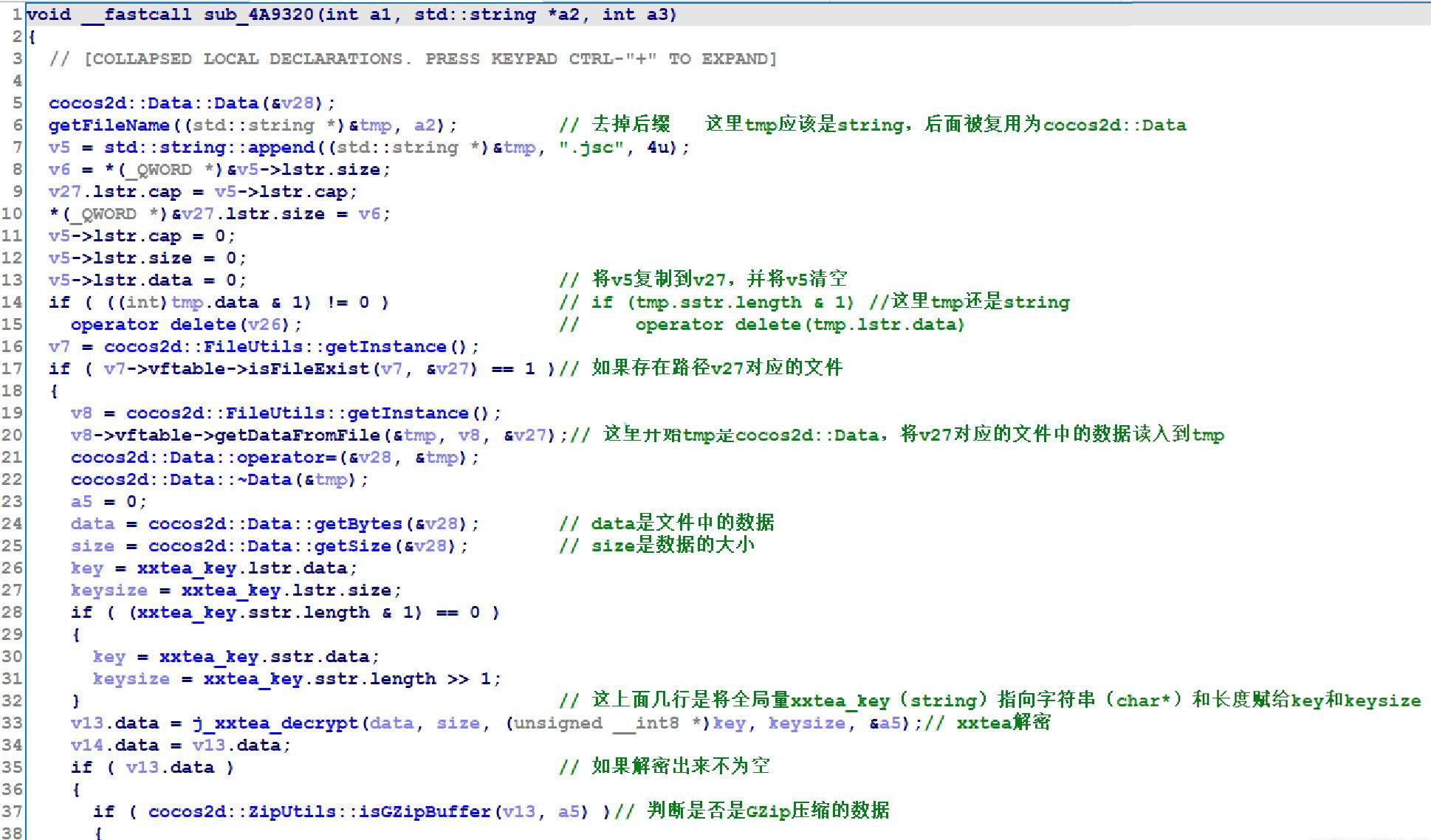

大致确定是xxtea算法加解密,所以ida加载完毕后,导出表中找到xxtea_decrypt函数,交叉引用找到两处,跟入第一处sub_4A9320,关键代码如下:

其中,std::string结构体(类)参考文章:libc++'s implementation of std::string,再在代码中比较可构造出来,剩下的简单结构体可根据代码含义恢复出来,虚函数表也有对应的符号信息,很容易恢复。

这就是jsc的解密过程了,只是确定是xxtea解密,而xxtea_key仍是未知的。

二、获取key

xxtea_key是一个全局变量,那么可以在游戏启动后在内存中查看它的值,这涉及到ida动态调试,网上有很多教程,但是那些教程大多都是连接调试器后才运行,这里需要运行后再附加调试器,而且不需要暂停。大部分过程是相同的,简单介绍如下:

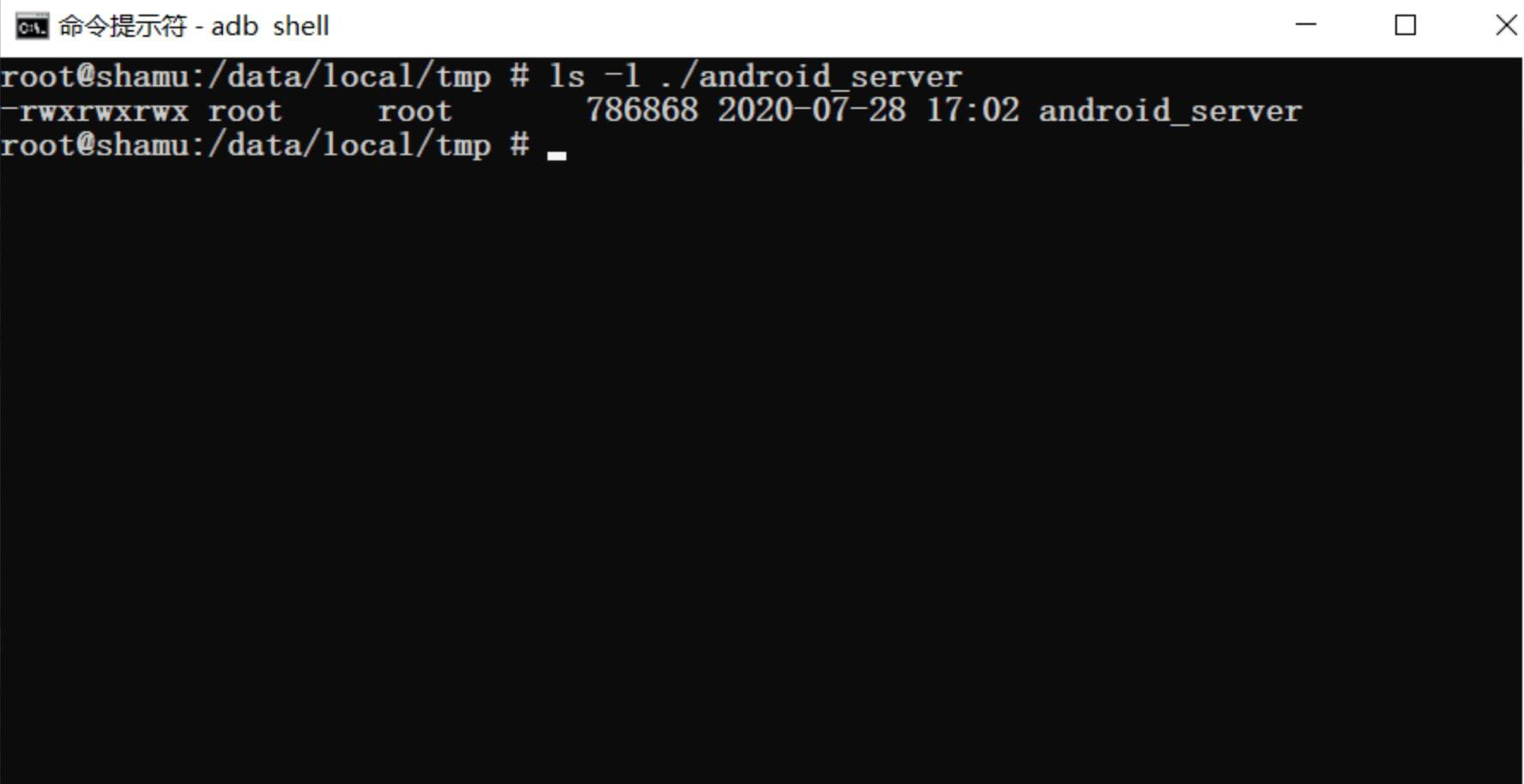

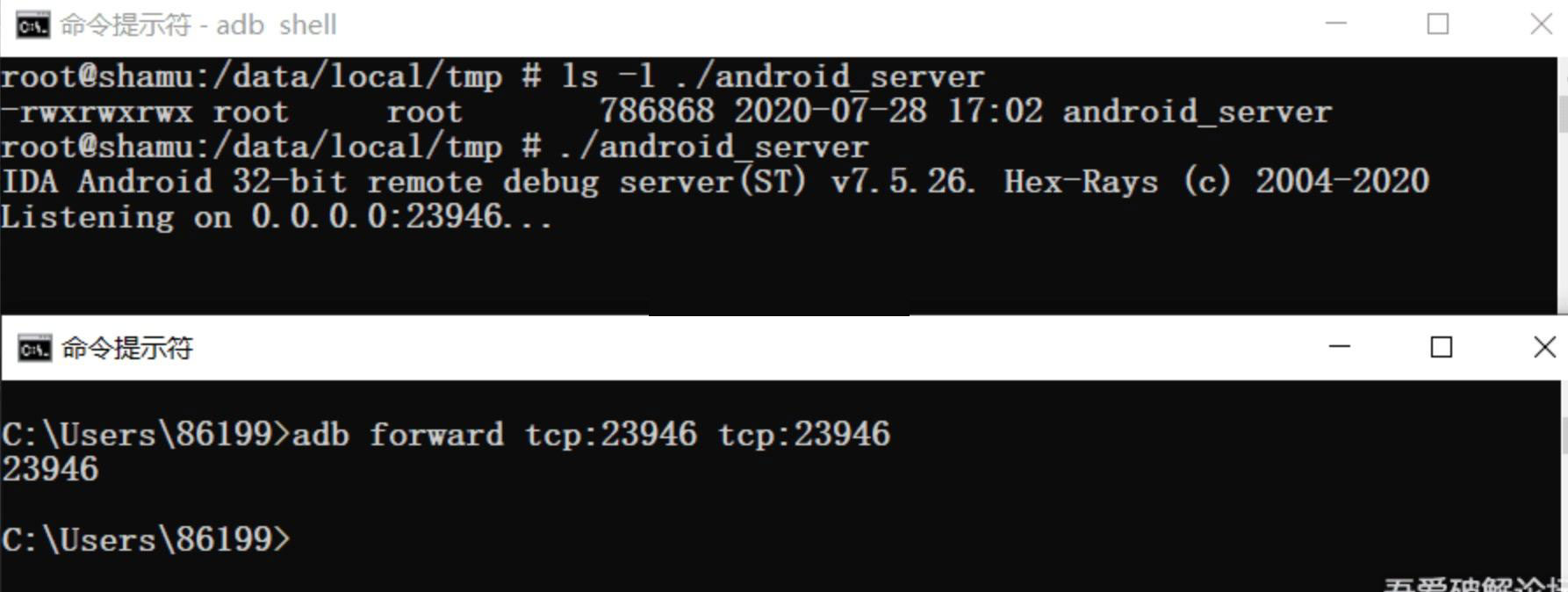

1.开启夜神安卓模拟器,安装软件,将android_server放到/data/local/tmp/目录下,赋予可执行权限;

2.运行android_server,新开一个控制台转发端口;

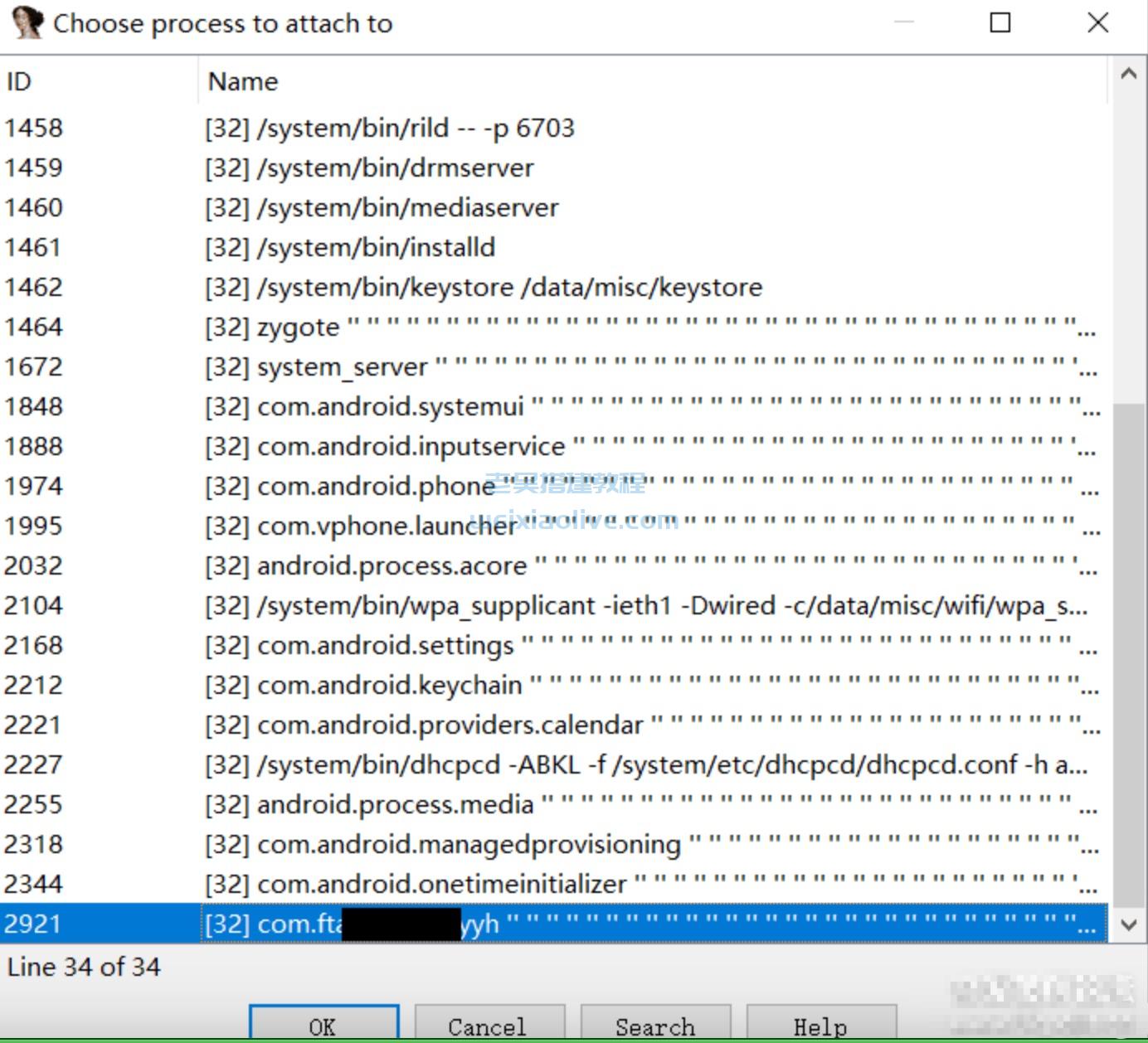

3.模拟器上打开游戏,新开ida窗口,Debugger->Attach->Remote Arm Linux/Android debugger,Hostname为127.0.0.1,端口为23946,其它不用管,直接OK,然后选择此应用;

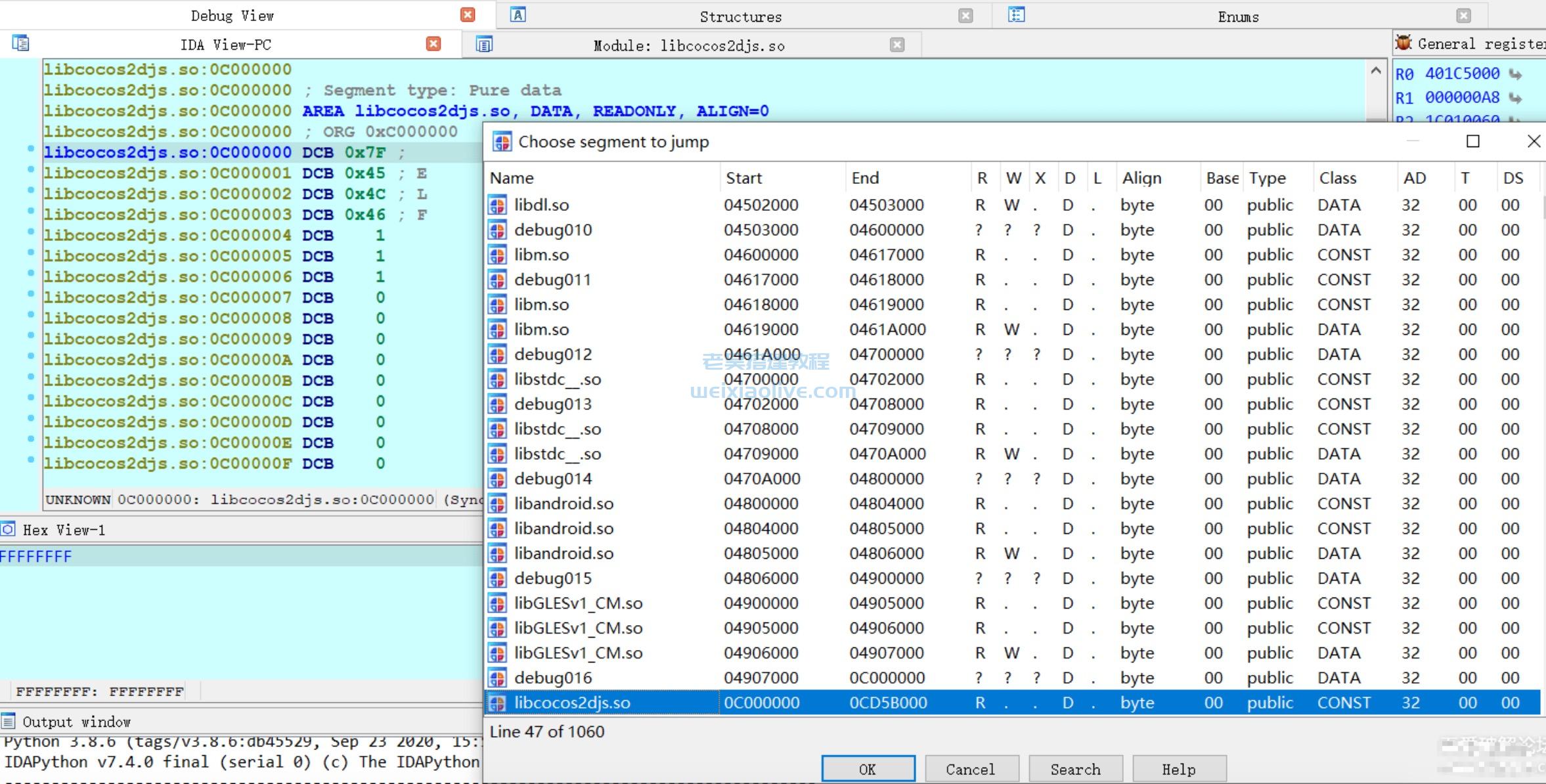

4.在窗口IDA View中按ctrl+s弹出段窗口,找到libcocos2djs.so段,记录起始地址0xC000000;

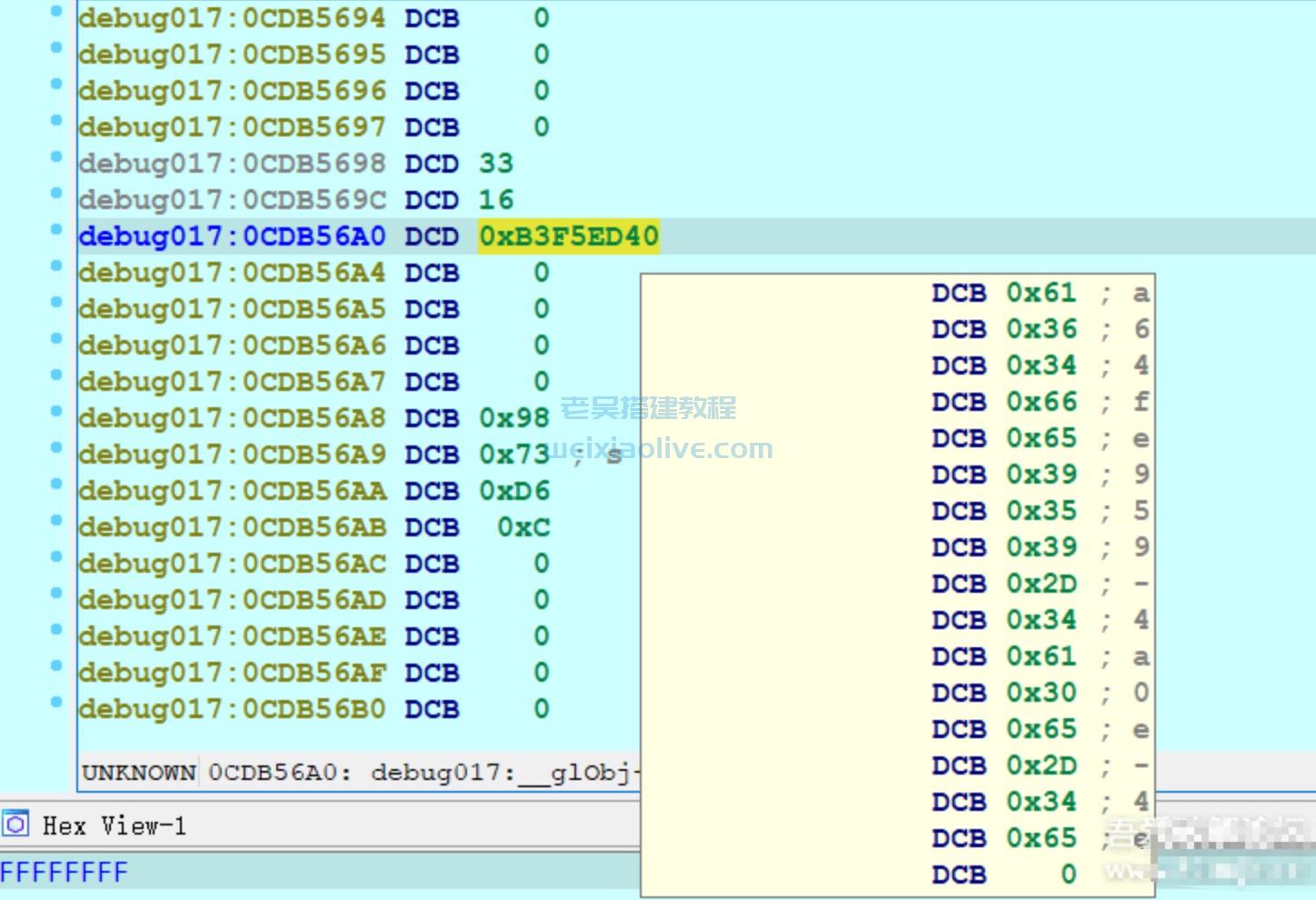

5.xxtea_key在libcocos2djs.so中偏移为0xDB5698,那么这里按g,跳转到CDB5698。

第一个_DWORD为33表示这是长字符串,cap为33;

第二个_DWORD值为16表示字符串长度为16;

第三个_DWORD为一个指针,指向保存的字符串,所以可以看到key为:a64fe959-4a0e-4e;

至此,成功获得xxtea_key。

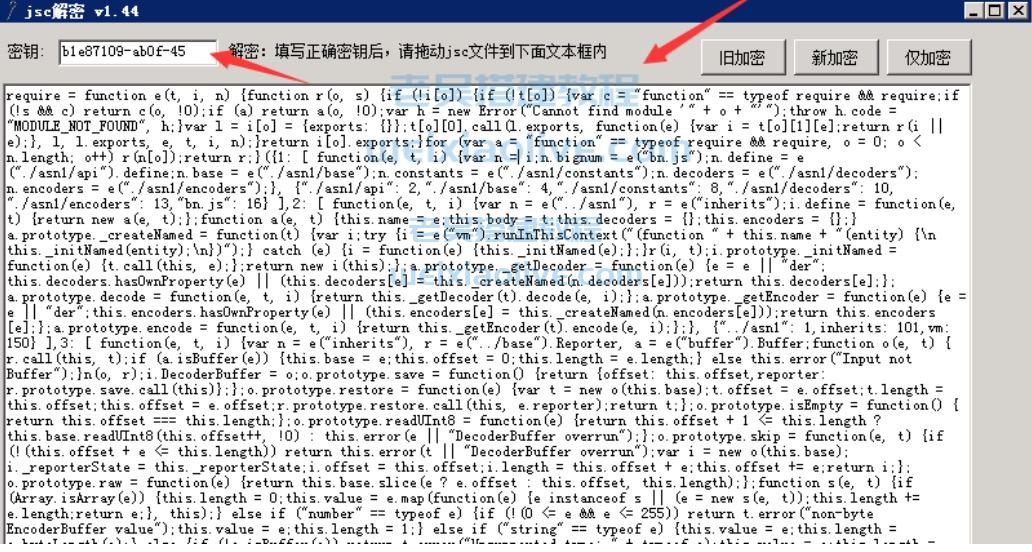

三、解密jsc

有了key后应该可以直接用网上的方法解密,把KEY填进jsc1.44解密工具里即可解密。

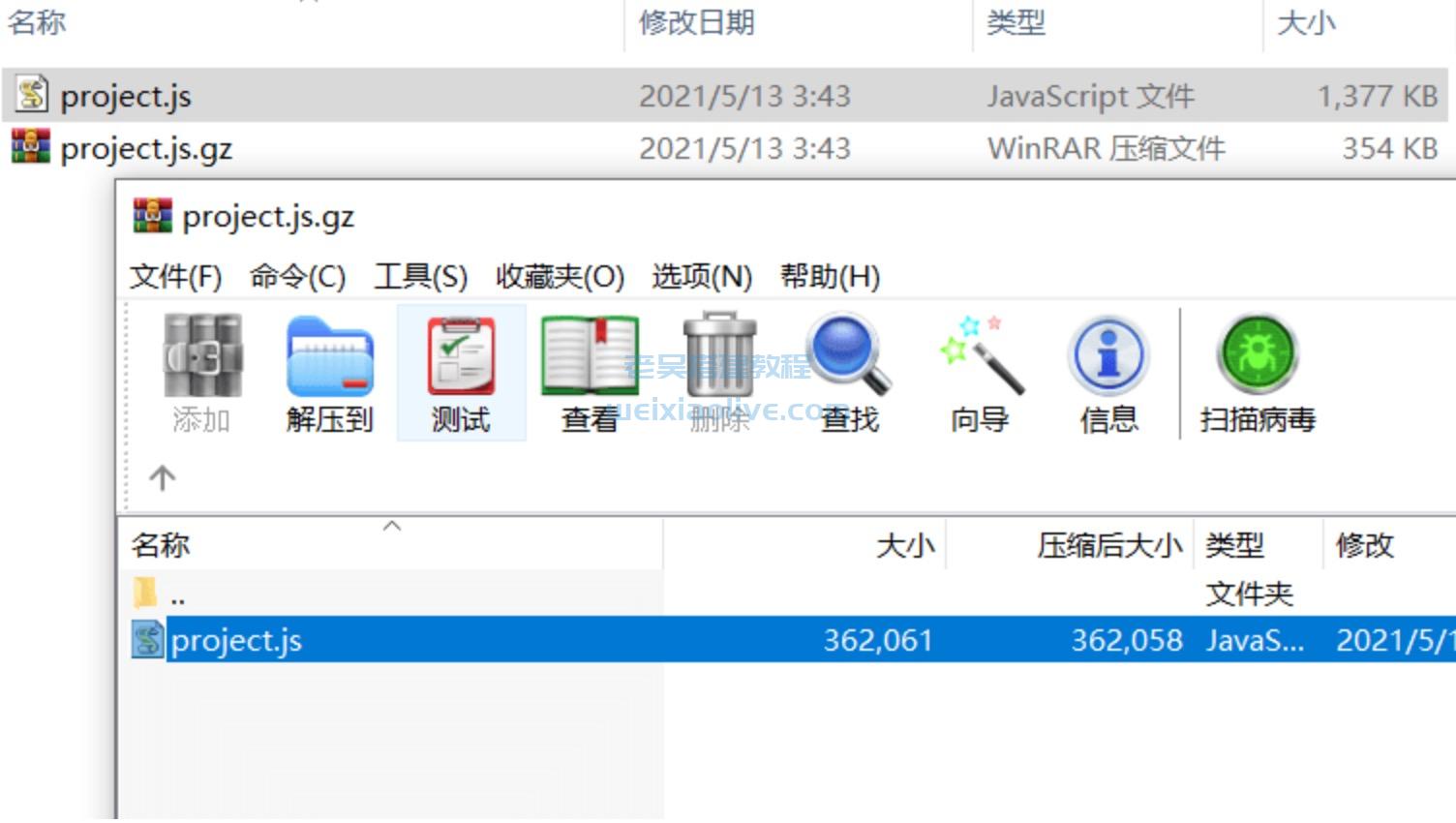

至于判断xxtea解密后判断是否是Gzip压缩,很简单,直接解压看能不能解压,不能解压就把扩展改成.js,然后打开修改即可,如果能解压就把解压后的文件扩展改成.js

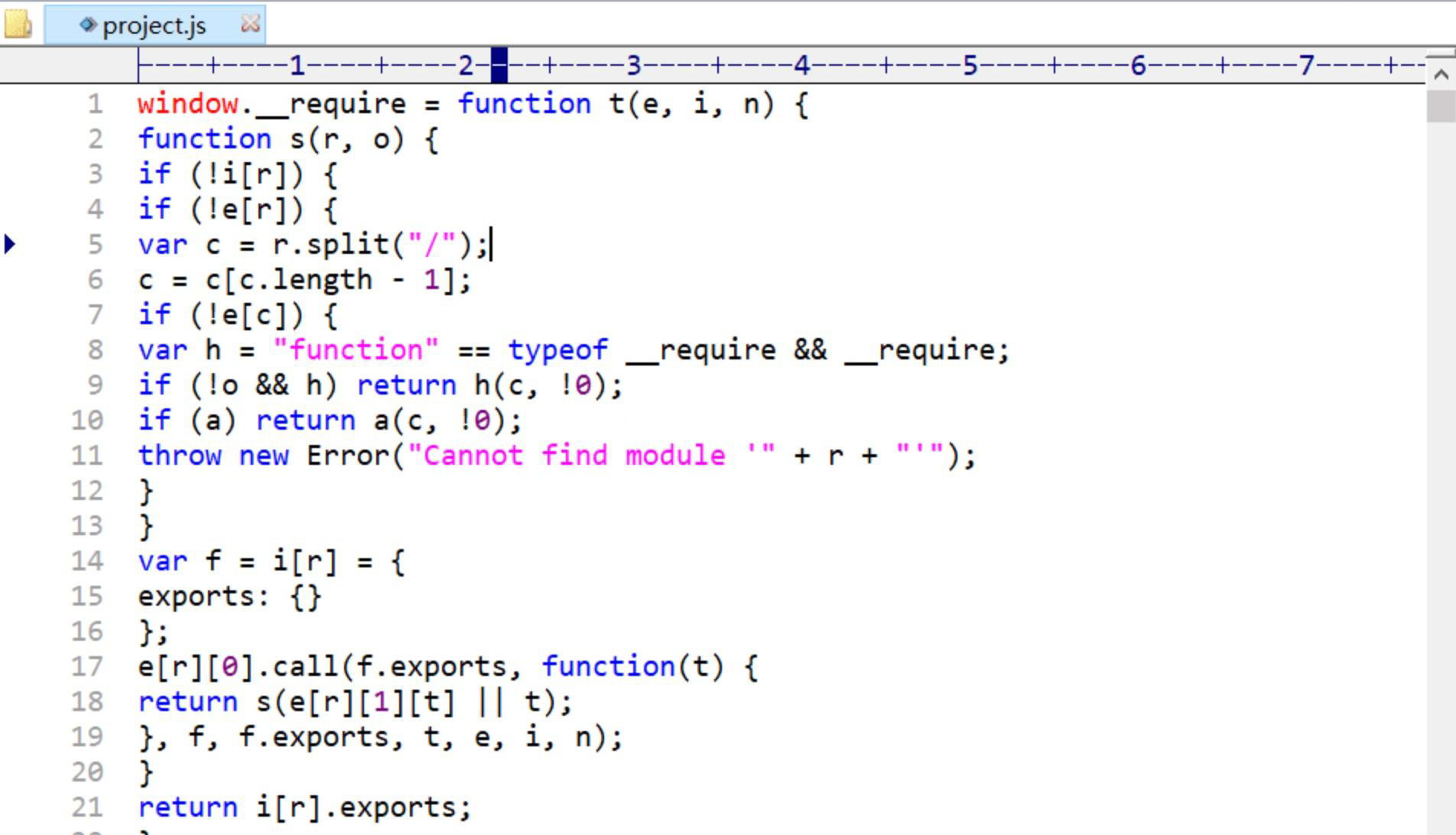

打开JS文件:

总结

上面的步骤是几个月前做的,这次重复一遍,分析so时查看xxtea_key交叉引用,找到jsb_set_xxtea_key函数,继续交叉引用,找到AppDelegate::applicationDidFinishLaunching函数,这里直接可以看到key,原来这么简单,大意了。也是因为这里用snprintf将key的各个部分重新组合,所以当时并没有找到key。

project.jsc是源代码整合到一个文件里加密的,有可能没有整合,就有很多个jsc文件,这些都可能是加密的源代码。当然文件后缀不一定是jsc,这些都是开发时可以自己修改的。反正只要是cocos2d-js,源代码(可能加密)一定是在assets目录下的,找一找就行了。